大規模分散型企業における BOVPN 仮想インターフェイスと OSPF

構成ファイル — Policy Manager v11.12.2 で作成

構成ファイル — Fireware v11.12.2 用に作成

ユースケース

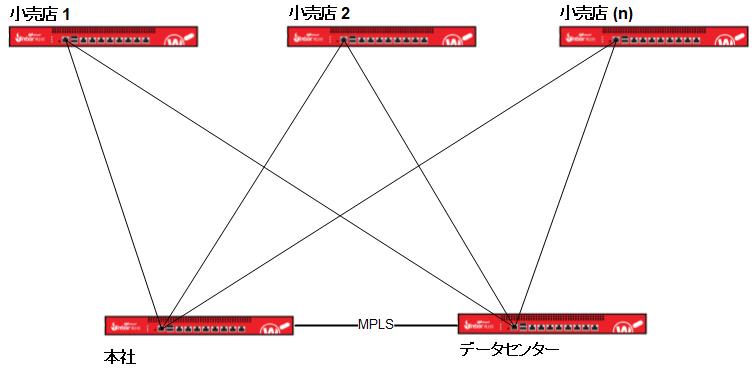

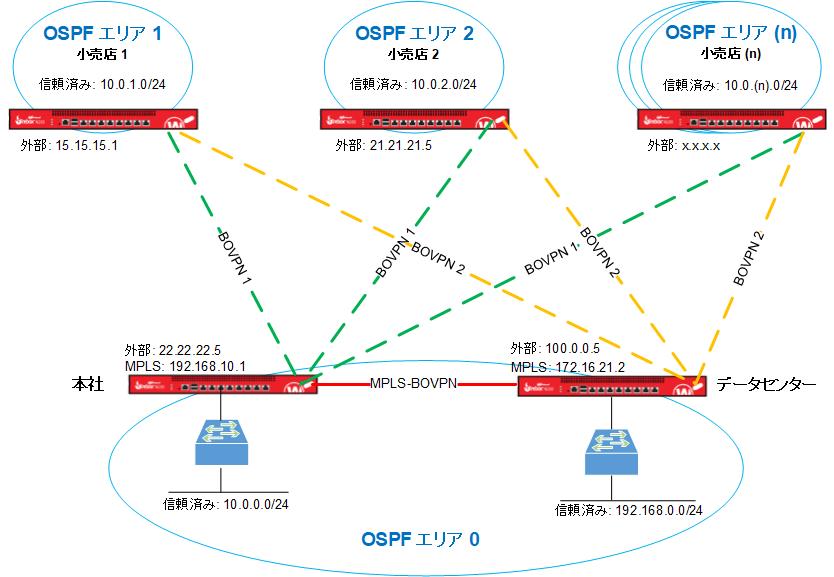

組織には、複数のリモート サイトに BOVPN 仮想インターフェイス経由で 2 つのメイン企業サイトに接続するネットワークがあります。リモート サイトが常に両方の企業サイトに接続されている状態を維持することが非常に重要となります。リンク障害によりビジネスに混乱をきたす可能性があるため、リモート サイトで各企業サイトへの複数のルートを維持できるように、組織はリダンダンシーを追加することを望んでいます。この構成例では、OSPF を使用して冗長ルートを構成します。

この構成の例は、基本的なガイドとして提供されています。ネットワーク環境によっては追加の構成設定が必要とされる場合があります。

解決方法の概要

この構成例では、2 つのソリューションについて説明します。両方のソリューションに、BOVPN 仮想インターフェイス、OSPF による動的ルート、およびメイン企業サイト間の MPLS 回線が含まれます。ソリューションには、以下のような相違点があります。

- ソリューション A では、MPLS エンドポイントが同じサブネット上にあります。MPLS エンドポイント間の BOVPN 仮想インターフェイスは必要ありません。

- ソリューション B では、MPLS エンドポイントが異なるサブネット上にあります。MPLS エンドポイント間の BOVPN 仮想インターフェイスが構成に含まれます。OSPF 構成には追加情報が含まれているため、2 つのサイトが互いにルートをアドバタイズすることができます。

ネットワークにこの構成を実装してサポートするには、動的ルートを理解する必要があります。

仕組み

この構成例の両方のソリューションでは、本社とデータセンターのネットワークに VPN 接続されている複数の小売店が存在します。本社とデータセンターは MPLS リンクで接続されています。OSPF 動的ルーティング プロトコルが各サイトの Firebox で構成されます。

各店舗に本社とデータセンターへのルートがあります。トラフィックは常に最適な (最低コストの) ルートに沿ってルーティングされます。たとえば、店舗 1 から本社へのトラフィックは、通常、店舗 1 と本社の間の VPN トンネル経由でルーティングされます。店舗 1 からデータセンターへのトラフィックは通常、店舗 1 とデータセンター間の VPN トンネル経由でルーティングされます。

店舗 1 と本社の間のリンクが利用できなくなっても、このプロセスが発生した後に店舗 1 は本社のネットワークにアクセスすることができます。

- OSPF でテーブルのルートのメトリックが再計算され、最適なルートが判断されます。

- 多少の遅延が発生した後、本社宛ての店舗 1 のトラフィックは、最適なルート (この時点では、VPN トンネル経由で店舗 1 からデータセンターへ、そしてデータセンターから本社へ) で自動的にルーティングされます。

障害のあったリンクが再び利用可能になると、OSPF でメトリックが再計算され、最適なルートでトラフィックが送信されるようになります。

サンプル構成ファイル

参考のため、このドキュメントにはサンプル構成ファイルが含まれています。構成ファイルを表示するには、Policy Manager で開くことができます。2 つの小売店構成ファイル (Store1.xml と Store2.xml) は、ソリューション A と B の両方で同じになります。

ソリューション A (MPLS/VPN なし):

| 構成ファイル名 | 説明 |

|---|---|

| SolutionA-Headquarters.xml | 本社の Firebox |

| SolutionA-Datacenter.xml | データセンターの Firebox |

| Store1.xml | サイト 1 の Firebox |

| Store2.xml | サイト 2 の Firebox |

ソリューション B (MPLS/VPN あり):

| 構成ファイル名 | 説明 |

|---|---|

| SolutionB-Headquarters.xml | 本社の Firebox |

| SolutionB-Datacenter.xml | データセンターの Firebox |

| Store1.xml | サイト 1 の Firebox |

| Store2.xml | サイト 2 の Firebox |

要件

この構成例には、以下の要件があります。

- 各サイトの Firebox

- 各 Firebox で構成されている BOVPN 仮想インターフェイス

- 各 Firebox で構成されている OSPF

- 本社とデータセンター間の MPLS リンク (BOVPN なし) (ソリューション A)

- 本社とデータセンター間の MPLS リンク (BOVPN あり) (ソリューション B)

ソリューション A の構成の説明

以下のセクションには、ソリューション A の構成に関する説明が記載されています。

ソリューション B の説明については、ソリューション B の構成の説明 を参照してください。

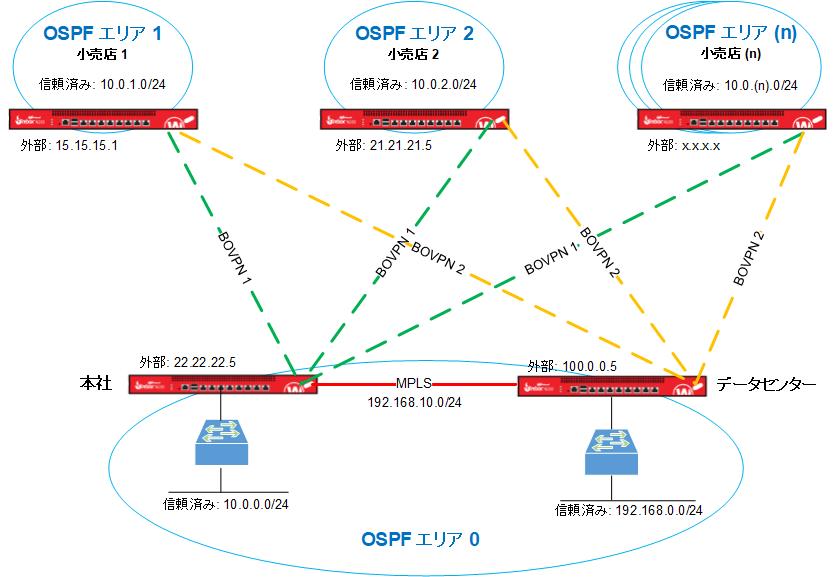

ソリューション A のネットワーク トポロジ

この図には、ソリューション A のネットワーク トポロジが示されています。このソリューションには、2 つのリモート サイトと VPN を使用しない MPLS 接続が含まれています。必要に応じて、さらにリモート サイトを追加することができます。これは、OSPF エリア (n) の小売店 (n) の Firebox で示されます。

このリストには、ソリューション A で使用されるインターフェイスの IP アドレスが要約されています。

| Firebox インターフェイス | 本社 | データセンター | 店舗 1 | 店舗 2 |

|---|---|---|---|---|

| 外部 | 22.22.22.5 |

100.0.0.5 | 15.15.15.1 |

21.21.21.5 |

| 信頼済み |

10.0.0.1 |

192.168.0.1 | 10.0.1.1 | 10.0.2.1 |

| オプションの MPLS | 192.168.10.1 | 192.168.10.2 | 該当なし | 該当なし |

ソリューション A の VPN 構成

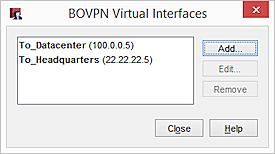

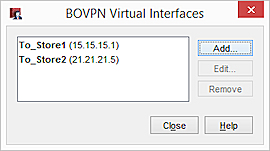

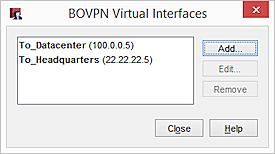

各小売店の Firebox には、2 つの BOVPN 仮想インターフェイスがあります。インターフェイス名は、ピア Firebox のロケーションを示します。

本社とデータセンターの Firebox にも、2 つの BOVPN 仮想インターフェイスがあります。

BOVPN 仮想インターフェイス ゲートウェイの設定

各仮想インターフェイスの ゲートウェイの設定 タブで、以下の設定を構成します。

- ローカル ゲートウェイ ID — ローカル外部インターフェイスの IP アドレス

- インターフェイス — 外部 に設定

- リモートゲートウェイの IP アドレス — Firebox の外部インターフェイスの IP アドレス

- リモートゲートウェイ ID — ピア Firebox の外部インターフェイスの IP アドレス

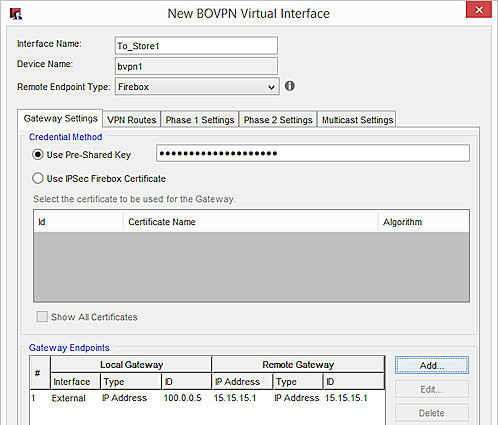

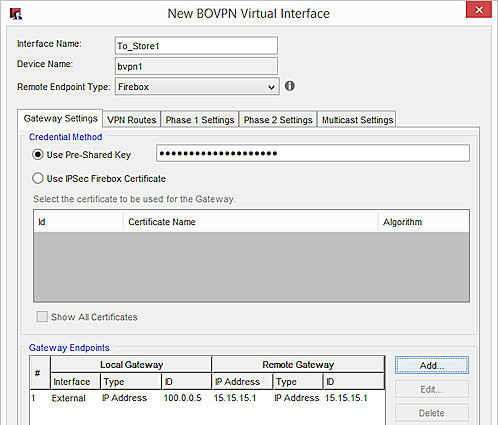

店舗 1

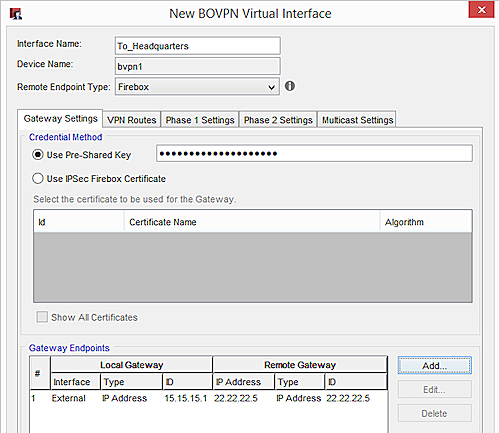

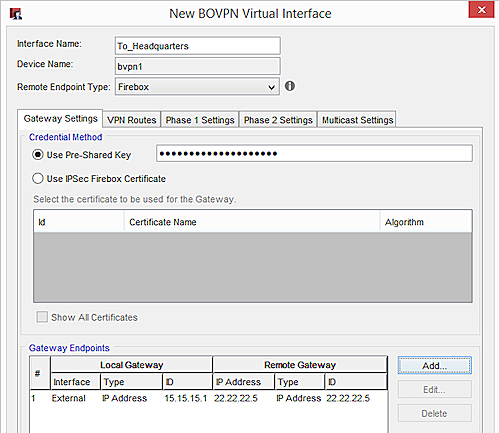

本社に接続される店舗 1 の Firebox のゲートウェイ設定:

データセンターに接続される店舗 1 の Firebox のゲートウェイ設定:

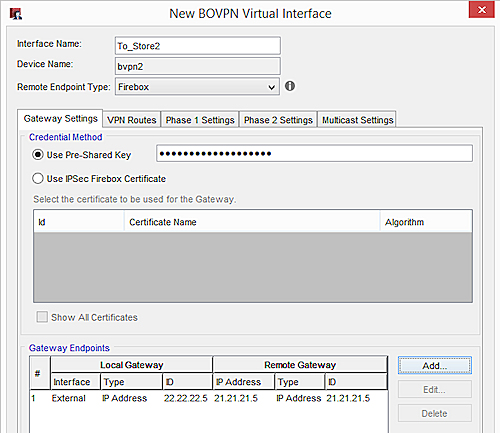

店舗 2

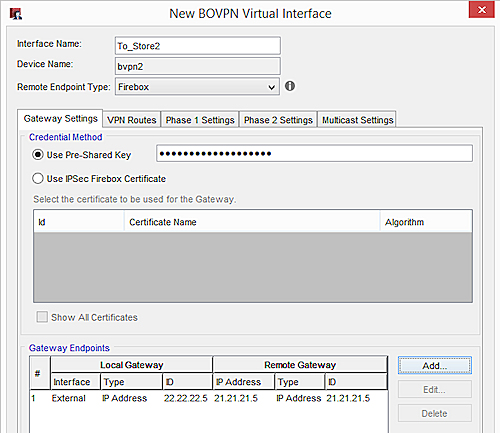

本社に接続される店舗 2 の Firebox のゲートウェイ設定:

データセンターに接続される店舗 2 の Firebox のゲートウェイ設定:

本社

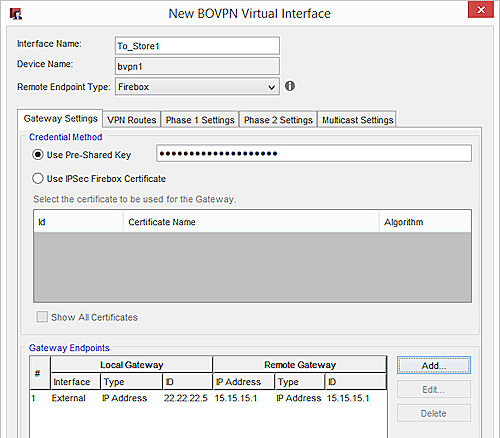

店舗 1 に接続される本社の Firebox のゲートウェイ設定:

店舗 2 に接続される本社の Firebox のゲートウェイ設定:

データセンター

店舗 1 に接続されるデータセンターの Firebox のゲートウェイ設定:

店舗 2 に接続されるデータセンターの Firebox のゲートウェイ設定:

BOVPN 仮想 インターフェイス フェーズ 1 と 2 の設定

構成ファイルには、以下のセキュリティの推奨設定が含まれています。

フェーズ 1:

認証 — SHA-2 (256)

暗号化 — AES (256)

キー グループ — Diffie-Hellman グループ 15

フェーズ 2:

種類 — ESP

認証 — SHA-2 (256)

暗号化 — AES (256)

XTM

XTM デバイスで SHA-2 がサポートされていない場合は、以下の設定をお勧めします。

フェーズ 1:

認証 — SHA-1

暗号化 — AES (256)

キー グループ — Diffie-Hellman グループ 2

フェーズ 2:

既定のプロポーザル (ESP-AES-SHA1) をそのまま使用します。

MPLS リンクが専用回線で、暗号化によるオーバーヘッドを回避する場合は、以下のフェーズ 2 設定をお勧めします。

種類 — ESP

認証 — SHA-1

暗号化 — なし

BOVPN 仮想インターフェイスの IP アドレス

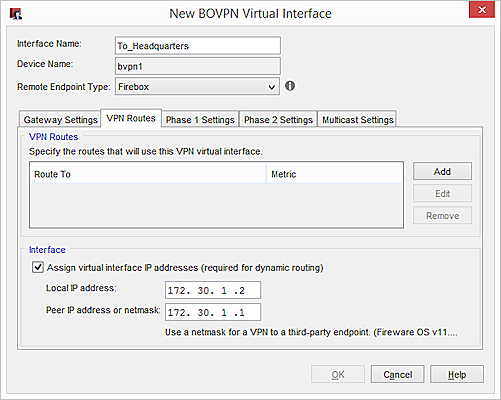

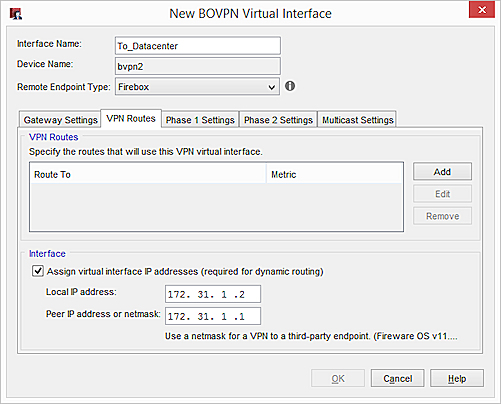

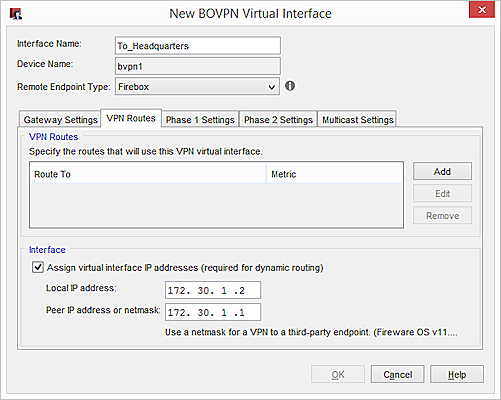

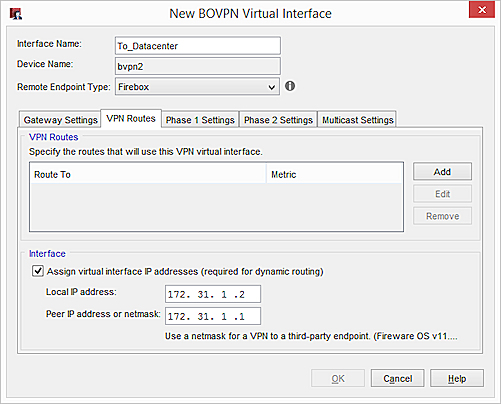

BOVPN 仮想 インターフェイス経由で動的ルートを構成するには、VPN ルート タブで、仮想インターフェイスの IP アドレスを割り当てる必要があります。

すでにネットワークに接続されている IP アドレスと競合しない IP アドレスを指定することができます。ネットワークの仮想インターフェイスの IP アドレスごとに固有の IP アドレスを指定することをお勧めします。

また、あらかじめ使用する IP アドレスを計画することをお勧めします。管理上の便宜のために、各仮想 IP アドレスの 3 番目のオクテットを使用して、OSPF エリア番号を示します。たとえば、IP アドレス:172.30.1.1 と 172.30.1.2 の 3 番目のオクテットは、エリア 1 で終端する VPN トンネルを示しています。IP アドレス:172.30.2.1 と 172.30.2.2 の 3 番目のオクテットは、エリア 2 で終端する VPN トンネルを示しています。OSPF エリアの詳細については、OSPF 構成 セクションを参照してください。

この例では、以下の仮想 IP アドレスが使用されます。

| Firebox のロケーション | 仮想 IP アドレス |

|---|---|

| 本社 |

172.30.1.1 |

| データセンター |

172.31.1.1 |

| 店舗 1 | 172.30.1.2 172.31.1.2 |

| 店舗 2 | 172.30.2.2 172.31.2.2 |

VPN ルート タブで、以下の設定を構成します。

- ローカル IP アドレス — ローカル Firebox の仮想 IP アドレス

- ピア IP アドレスまたはネットマスク — ピア Firebox の仮想 IP アドレス

たとえば、店舗 1 の Firebox で、本社への VPN 接続のために以下の IP アドレスを入力します。

店舗 1 の Firebox、データセンターへの接続:

その他すべてのサイトの仮想インターフェイス IP アドレスの例については、添付の構成ファイルを参照してください。

ソリューション A の OSPF 構成

各サイトの Firebox で OSPF が有効になっています。OSPF 構成には以下が含まれます。

- Routes

- エリアの定義

- ルート フィルタ

大規模なネットワークは、通常、OSPF ネットワークのサブセットであるエリアに分割されます。各エリアには独自の番号が付いています。

収束時間を短縮し、ルート フィルタを活用できるように、OSPF エリアを定義することをお勧めします。この例では、エリア 0 に本社とデータセンターの両方が含まれています。各店舗には独自のエリアがあります。つまり、店舗 1 はエリア 1 にあり、店舗 2 はエリア 2 にあるということです。

| Firebox のロケーション | OSPF エリア |

|---|---|

| 本社 | 0 |

| データセンター | 0 |

| 店舗 1 | 1 |

| 店舗 2 | 2 |

不要なルート テーブル エントリを防止するために、OSPF 構成でルート フィルタを指定することをお勧めします。Firebox では、ルート フィルタによって許可されたルートのみがアドバタイズされます。この例では、本社とデータセンターの構成のルート フィルタにより、小売店間のエリア内ルートのアドバタイズが拒否されます。

router-id には、ローカル Firebox の仮想 IP アドレスを指定します。

ソリューション A では、各 Firebox の OSPF 構成は以下の通りとなります。

店舗 1

router ospf

ospf router-id 172.30.1.2

!BOVPN to HQ

network 172.30.1.1/32 area 1

!BOVPN to DC

network 172.31.1.1/32 area 1

!Local network

network 10.0.1.0/24 area 1

店舗 2

router ospf

ospf router-id 172.30.2.2

!BOVPN to HQ

network 172.30.2.1/32 area 2

!BOVPN to DC

network 172.31.2.1/32 area 2

!Local network

network 10.0.2.0/24 area 2

本社

!Distribute inter-area routes from HQ and DC to Remote

ip prefix-list Central-2-Remote permit 10.0.0.0/24

ip prefix-list Central-2-Remote permit 192.168.10.0/24

ip prefix-list Central-2-Remote permit 192.168.0.0/24

ip prefix-list Central-2-Remote deny any

router ospf

ospf router-id 172.30.1.1

!Internal network area 0

network 10.0.0.0/24 area 0

network 192.168.10.0/24 area 0

!Remote sites individual area

network 172.30.1.2/32 area 1

network 172.30.2.2/32 area 2

!Filter the routes from HQ to remote

area 1 filter-list prefix Central-2-Remote in

area 2 filter-list prefix Central-2-Remote in

データセンター

!Filter propagated lists

ip prefix-list Central-2-Remote permit 10.0.0.0/24

ip prefix-list Central-2-Remote permit 192.168.0.0/24

ip prefix-list Central-2-Remote permit 192.168.10.0/24

ip prefix-list Central-2-Remote deny any

router ospf

ospf router-id 172.31.1.1

!Add the local network to area 0

network 192.168.0.0/24 area 0

network 192.168.10.0/24 area 0

!VIF sites

network 172.30.1.2/32 area 1

network 172.30.2.2/32 area 2

!Filter the routes from DC to remotes

area 1 filter-list prefix Central-2-Remote in

area 2 filter-list prefix Central-2-Remote in

ソリューション B の構成の説明

以下のセクションには、ソリューション B の構成に関する説明が記載されています。

ソリューション B のネットワーク トポロジ

この図には、MPLS 接続の VPN を含むソリューション B のネットワーク トポロジが示されています。

この図には、2 つのリモート サイトの構成情報が示されています。必要に応じて、さらにリモート サイトを追加することができます。これは、「OSPF エリア (n) 」で示されます。

このリストには、ソリューション B で使用されるインターフェイスの IP アドレスが要約されています。

| Firebox インターフェイス | 本社 | データセンター | 店舗 1 | 店舗 2 |

|---|---|---|---|---|

| 外部 | 22.22.22.5 |

100.0.0.5 | 15.15.15.1 |

21.21.21.5 |

| 信頼済み |

10.0.0.1 |

192.168.0.1 | 10.0.1.1 | 10.0.2.1 |

| オプションの MPLS | 192.168.10.1 | 172.16.21.2 | 該当なし | 該当なし |

ソリューション B の VPN 構成

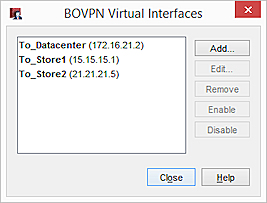

各小売店の Firebox には、2 つの BOVPN 仮想インターフェイスがあります。インターフェイス名は、ピア Firebox のロケーションを示します。

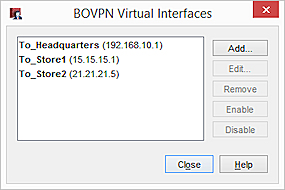

本社の Firebox には、これらの BOVPN 仮想インターフェイスがあります。ソリューション B には、本社とデータセンター間の BOVPN が必要です。

データセンターの Firebox には、これらの BOVPN 仮想インターフェイスがあります。

BOVPN 仮想インターフェイス ゲートウェイの設定

各仮想インターフェイスの ゲートウェイの設定 タブで、以下の設定を構成します。

- ローカル ゲートウェイ ID — ローカル外部インターフェイスの IP アドレス

- インターフェイス — 外部 に設定

- リモートゲートウェイの IP アドレス — Firebox の外部インターフェイスの IP アドレス

- リモートゲートウェイ ID — ピア Firebox の外部インターフェイスの IP アドレス

店舗 1

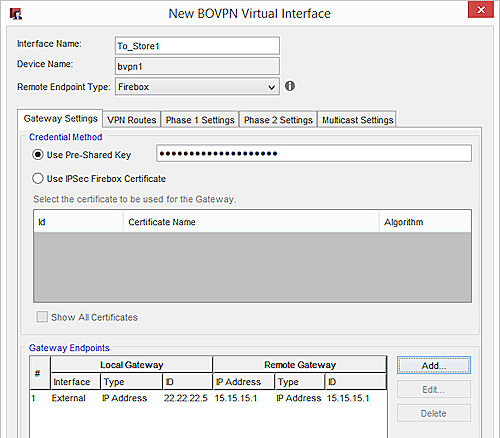

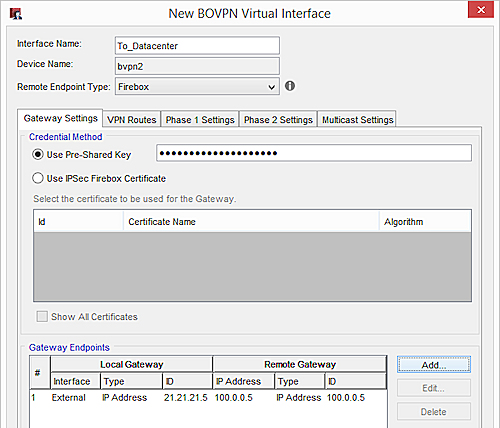

本社に接続される店舗 1 の Firebox のゲートウェイ設定:

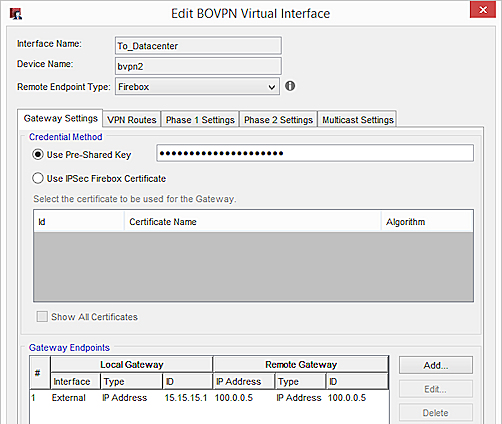

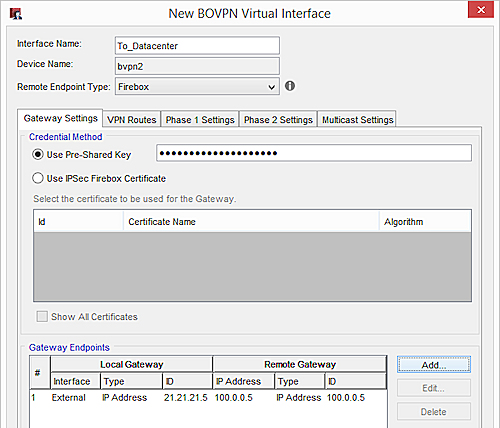

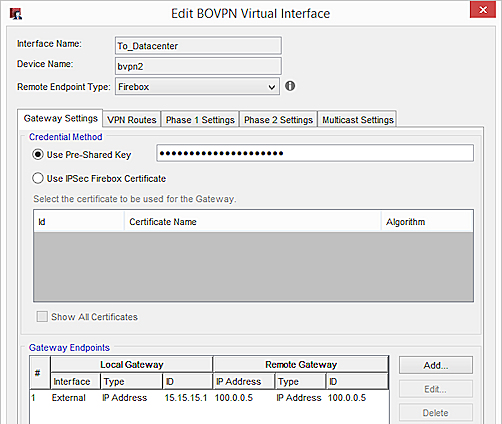

データセンターに接続される店舗 1 の Firebox のゲートウェイ設定:

店舗 2

本社に接続される店舗 2 の Firebox のゲートウェイ設定:

データセンターに接続される店舗 2 の Firebox のゲートウェイ設定:

本社

店舗 1 に接続される本社の Firebox のゲートウェイ設定:

店舗 2 に接続される本社の Firebox のゲートウェイ設定:

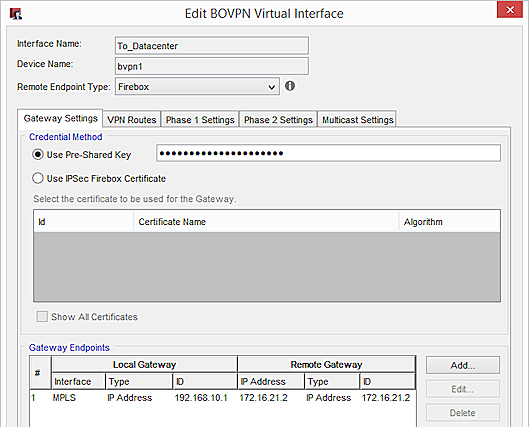

データセンターに MPLS 接続される本社の Firebox のゲートウェイ設定:

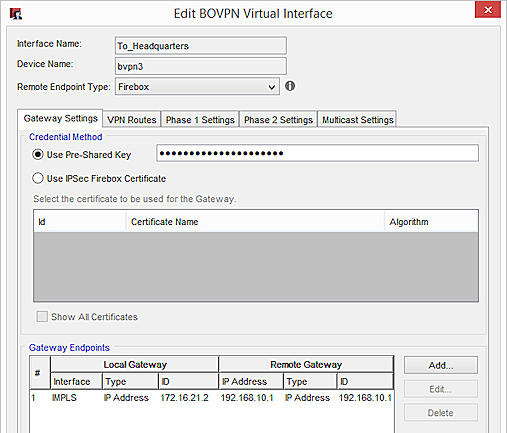

データセンター

店舗 1 に接続されるデータセンターの Firebox のゲートウェイ設定:

店舗 2 に接続されるデータセンターの Firebox のゲートウェイ設定:

本社に MPLS 接続されるデータセンターの Firebox のゲートウェイ設定:

BOVPN 仮想 インターフェイス フェーズ 1 と 2 の設定

構成ファイルには、以下のセキュリティの推奨設定が含まれています。

フェーズ 1:

認証 — SHA-2 (256)

暗号化 — AES (256)

キー グループ — Diffie-Hellman グループ 15

フェーズ 2:

種類 — ESP

認証 — SHA-2 (256)

暗号化 — AES (256)

XTM

XTM デバイスで SHA-2 がサポートされていない場合は、以下の設定をお勧めします。

フェーズ 1:

認証 — SHA-1

暗号化 — AES (256)

キー グループ — Diffie-Hellman グループ 2

フェーズ 2:

既定のプロポーザル (ESP-AES-SHA1) をそのまま使用します。

MPLS リンクが専用回線で、暗号化によるオーバーヘッドを回避する場合は、以下のフェーズ 2 設定をお勧めします。

種類 — ESP

認証 — SHA-1

暗号化 — なし

BOVPN 仮想インターフェイスの IP アドレス

BOVPN 仮想 インターフェイス経由で動的ルートを構成するには、VPN ルート タブで、仮想インターフェイスの IP アドレスを割り当てる必要があります。

すでにネットワークに接続されている IP アドレスと競合しない IP アドレスを指定することができます。ネットワークの仮想インターフェイスの IP アドレスごとに固有の IP アドレスを指定することをお勧めします。

また、あらかじめ使用する IP アドレスを計画することをお勧めします。管理上の便宜のために、各仮想 IP アドレスの 3 番目のオクテットを使用して、OSPF エリア番号を示します。たとえば、IP アドレス:172.30.1.1 と 172.30.1.2 の 3 番目のオクテットは、エリア 1 で終端する VPN トンネルを示しています。IP アドレス:172.30.2.1 と 172.30.2.2 の 3 番目のオクテットは、エリア 2 で終端する VPN トンネルを示しています。OSPF エリアの詳細については、OSPF 構成 セクションを参照してください。

この例では、以下の仮想 IP アドレスが使用されます。

| Firebox のロケーション | 仮想 IP アドレス |

|---|---|

| 本社 |

172.30.1.1 |

| データセンター |

172.31.1.1 |

| 店舗 1 | 172.30.1.2 172.31.1.2 |

| 店舗 2 | 172.30.2.2 172.31.2.2 |

VPN ルート タブで、以下の設定を構成します。

- ローカル IP アドレス — ローカル Firebox の仮想 IP アドレス

- ピア IP アドレスまたはネットマスク — ピア Firebox の仮想 IP アドレス

たとえば、店舗 1 の Firebox で、本社への VPN 接続のために以下の IP アドレスを入力します。

店舗 1 の Firebox、データセンターへの接続:

その他すべてのサイトの仮想インターフェイス IP アドレスの例については、添付の構成ファイルを参照してください。

ソリューション B の OSPF 構成

各サイトの Firebox で OSPF が有効になっています。OSPF 構成には以下が含まれます。

- Routes

- エリアの定義

- ルート フィルタ

大規模なネットワークは、通常、OSPF ネットワークのサブセットであるエリアに分割されます。各エリアには独自の番号が付いています。

収束時間を短縮し、ルート フィルタを活用できるように、OSPF エリアを定義することをお勧めします。この例では、エリア 0 に本社とデータセンターの両方が含まれています。各店舗には独自のエリアがあります。つまり、店舗 1 はエリア 1 にあり、店舗 2 はエリア 2 にあるということです。

| Firebox のロケーション | OSPF エリア |

|---|---|

| 本社 | 0 |

| データセンター | 0 |

| 店舗 1 | 1 |

| 店舗 2 | 2 |

不要なルート テーブル エントリを防止するために、OSPF 構成でルート フィルタを指定することをお勧めします。Firebox では、ルート フィルタによって許可されたルートのみがアドバタイズされます。この例では、本社とデータセンターの構成のルート フィルタにより、小売店間のエリア内ルートのアドバタイズが拒否されます。

router-id には、ローカル Firebox の仮想 IP アドレスを指定します。

ソリューション B では、本社とデータセンターの Firebox の OSPF 構成には追加のネットワーク コマンドがあります。小売店の OSPF 構成はソリューション A と同じです。

店舗 1

router ospf

ospf router-id 172.30.1.2

!BOVPN to HQ

network 172.30.1.1/32 area 1

!BOVPN to DC

network 172.31.1.1/32 area 1

!Local network

network 10.0.1.0/24 area 1

店舗 2

router ospf

ospf router-id 172.30.2.2

!BOVPN to HQ

network 172.30.2.1/32 area 2

!BOVPN to DC

network 172.31.2.1/32 area 2

!Local network

network 10.0.2.0/24 area 2

本社

!Distribute inter-area routes from HQ and DC to Remote

ip prefix-list Central-2-Remote permit 10.0.0.0/24

ip prefix-list Central-2-Remote permit 192.168.0.0/24

ip prefix-list Central-2-Remote deny any

router ospf

ospf router-id 172.30.1.1

!Internal network area

network 10.0.0.0/24 area 0

network 192.168.10.0/24 area 0

#To exchange OSPF info with HQ, we must create a BOVPN VIF between the Datacenter and HQ via the interface connected to the MPLS line

#The IP address of this BOVPN VIF is set as (local 172.16.48.1 — peer 172.16.48.2/32)

#Add it to area 0 as well

network 172.16.48.2/32 area 0

!Remote sites individual area

network 172.30.1.2/32 area 1

network 172.30.2.2/32 area 2

!Filter the routes from HQ to remote

area 1 filter-list prefix Central-2-Remote in

area 2 filter-list prefix Central-2-Remote in

データセンター

!Filter propagated lists

ip prefix-list Central-2-Remote permit 10.0.0.0/24

ip prefix-list Central-2-Remote permit 192.168.0.0/24

ip prefix-list Central-2-Remote deny any

router ospf

ospf router-id 172.31.1.1

!Add the local network to area 0

network 192.168.0.0/24 area 0

network 192.168.10.0/24 area 0

#To exchange OSPF info with HQ, we must create a BOVPN VIF between the Datacenter and HQ via the interface connected to the MPLS line

#The IP address of this BOVPN VIF is set as (local 172.16.48.2 — peer 172.16.48.1/32)

…#Add it to area 0 as well

network 172.16.48.1/32 area 0

!VIF sites

network 172.30.1.2/32 area 1

network 172.30.2.2/32 area 2

!Filter the routes from DC to remotes

area 1 filter-list prefix Central-2-Remote in

area 2 filter-list prefix Central-2-Remote in

結論

この構成例には、大規模な分散ネットワークに冗長リンクと OSPF を構成する方法が示されています。このタイプの構成では、リモート サイトとメイン企業ネットワーク サイトとの間に冗長 VPN 接続を実現することができます。この例には 2 つのリモート サイトが含まれていますが、必要に応じてリモート サイトをいくつでも追加することができます。

この例は、2 つのソリューションについて説明するものです。ソリューション A には、VPN なしの MPLS 接続が示されています。ソリューション B には、VPN による MPLS 接続が示されています。

BOVPN 仮想インターフェイスと動的ルートの構成方法の詳細については、Fireware ヘルプ を参照してください。